Detectando información sensible dentro de correo de Exchange Online

¡Hola!, bienvenidos a un nuevo post en el blog de Aleson ITC. En la entrada de hoy vamos a mostrar como integrar tipos de información sensible de Microsoft Information Protection con las reglas de flujo de corre electrónico de Exchange Online.

Prevenir que información sensible de nuestra organización sea compartida en canales de comunicación como el correo electrónico es una tarea que debemos considerar crucial como parte de nuestra estrategia de seguridad. Pero ¿Qué podemos definir como información sensible? Dentro de Microsoft Information Protection podemos disponer de una amplia variedad de plantillas que definen información sensible, como ejemplos tenemos:

- Cuentas bancarias

- Números de tarjetas de crédito/débito

- IDs de pasaporte

- Client secrets de Azure AD

- Llaves de Storage Accounts en Azure

Para la lista completa de los tipos de información sensible que Microsoft nos ofrece por defecto, podemos consultar el portal de administración de Microsoft Purview. Además de estos tipos de información predefinidos, es posible generar nuevos tipos de información con base en las necesidades de cada organización.

Integración dentro de una regla de flujo

Ya sea que utilicemos las plantillas de Microsoft o tipos de información definidos por nosotros mismos, estos son los pasos para integrarlos dentro de una regla de flujo de correo:

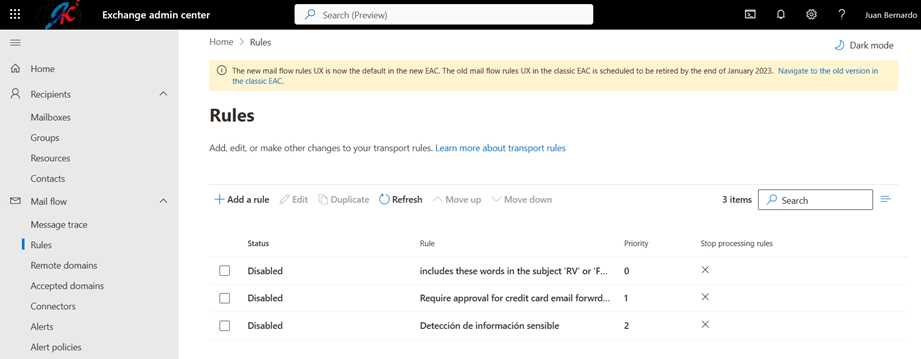

- En el portal de administración de Exchange Online, seleccionamos Mail Flow y seguidamente Rules. En esta sección, podremos ver un listado de las reglas de flujo de correo que se encuentran actualmente configuradas en nuestro entorno. En la parte superior presionar el botón Add a rule o añadir regla si tienes el panel configurado en español.

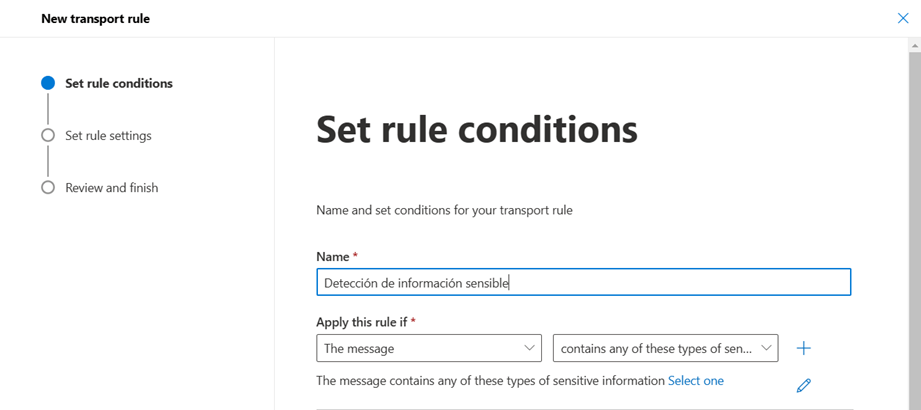

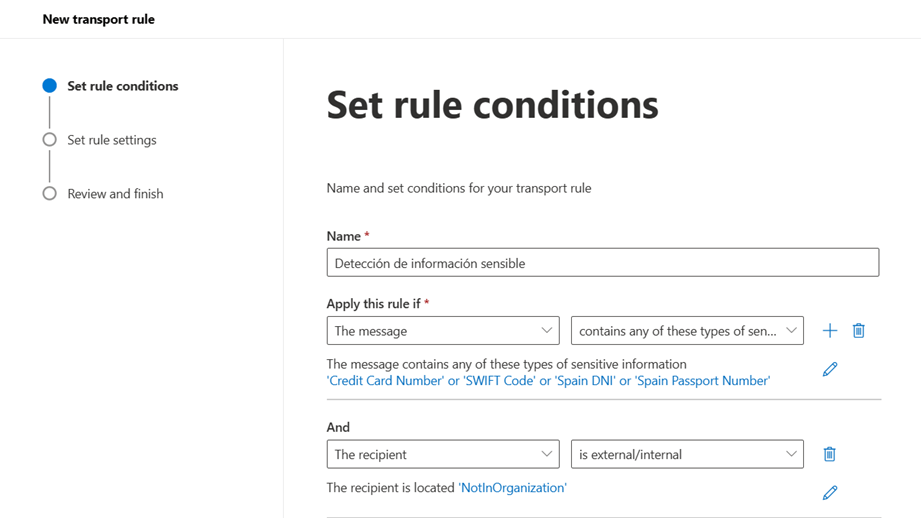

- En esta nueva pantalla veremos el asistente para la creación de nuestra regla, este se divide en 3 pasos. El primero consiste en definir las condiciones bajo las cuales la regla se deberá de ejecutar. Como condición principal, seleccionaremos los valores “The message” y “Contains any of these types of sensitive information”

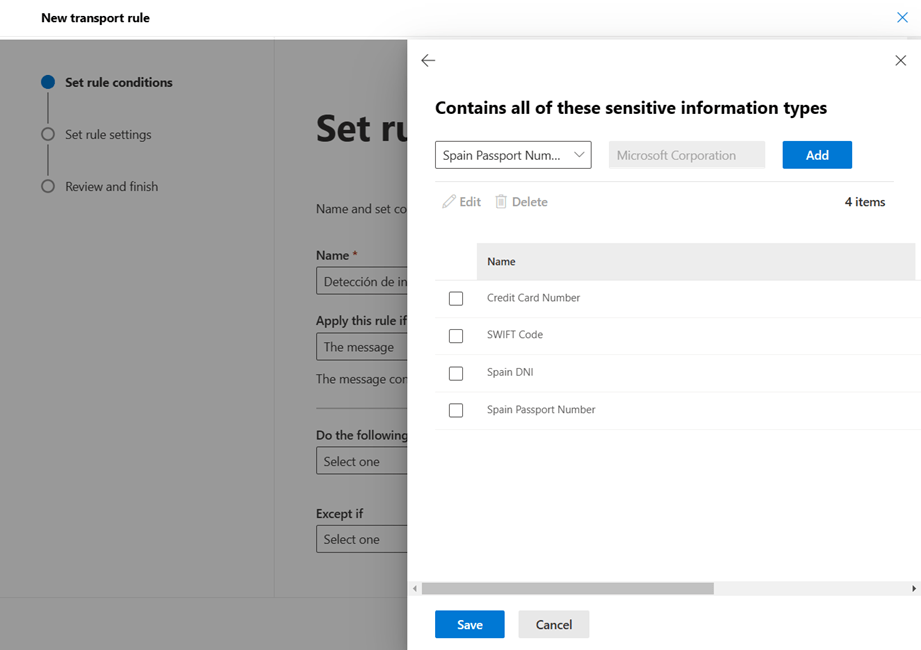

- Al seleccionar estos 2 valores, se mostrará un menú desplegable en el cual podremos elegir los tipos de información que deseamos detectar con esta regla.

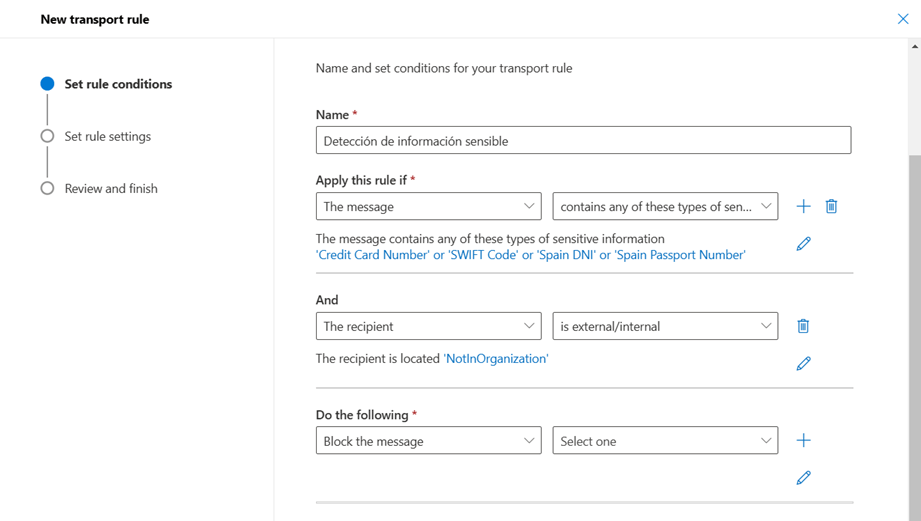

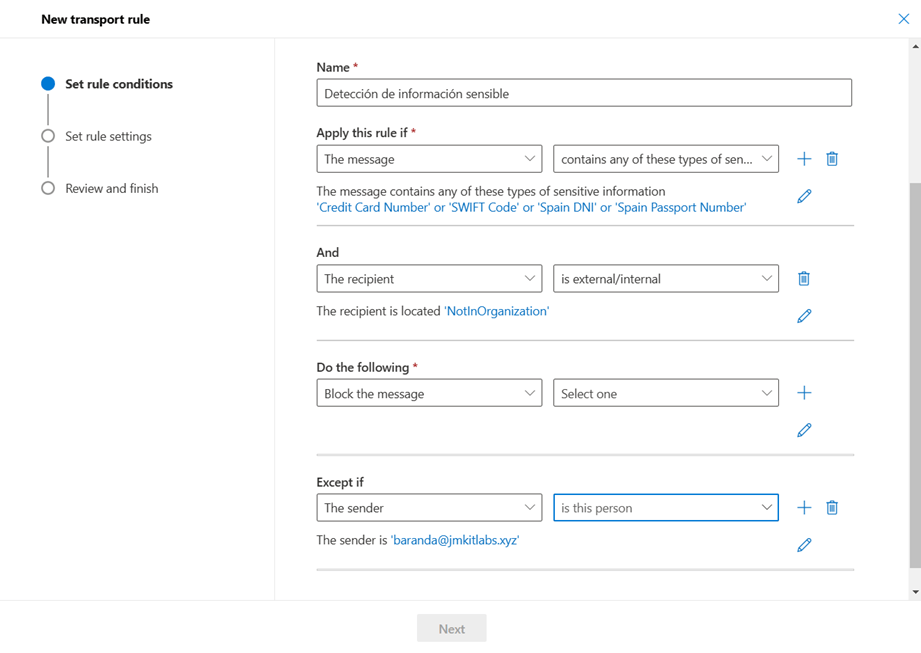

- Además de esta condición, podemos agregar más condiciones a nuestra regla para que por ejemplo únicamente se ejecute cuando el destinatario del correo sea externo a nuestra organización o se trate de alguna persona en específico. Con el editor de reglas podemos contemplar un amplio rango de escenarios.

- Una vez que hemos establecido las condiciones bajo las cuales nuestra regla se ejecutará. El siguiente paso es definir la acción que se realizará. En este caso también podemos elegir una o varias acciones a realizar, entre las cuales se encuentran:

- Redirigir el mensaje hacia un administrador en busca de aprobación

- Bloquear el mensaje

- Aplicar algún mensaje de advertencia

Para el caso de este ejemplo, seleccionaremos la opción de bloquear el mensaje

- De ser necesario, también se pueden agregar exclusiones especificas a la regla con base en las propiedades del mensaje

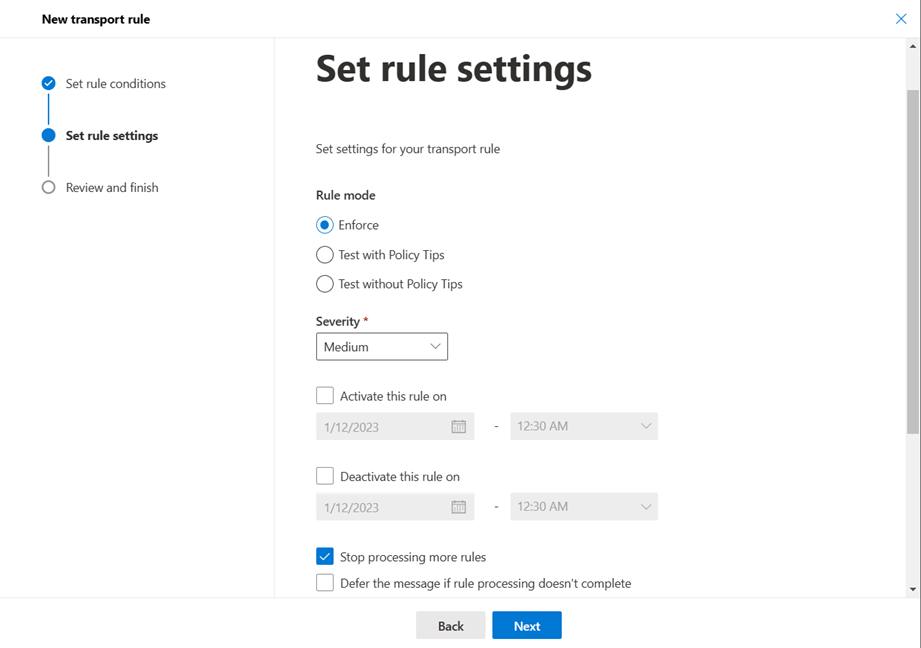

- El segundo paso dentro del asistente consiste en establecer ciertos ajustes sobre la regla como:

- Severidad de la regla

- Fecha de inicio

- Fecha de final

- Detener la ejecución de otras reglas una vez que esta ya se haya ejecutado

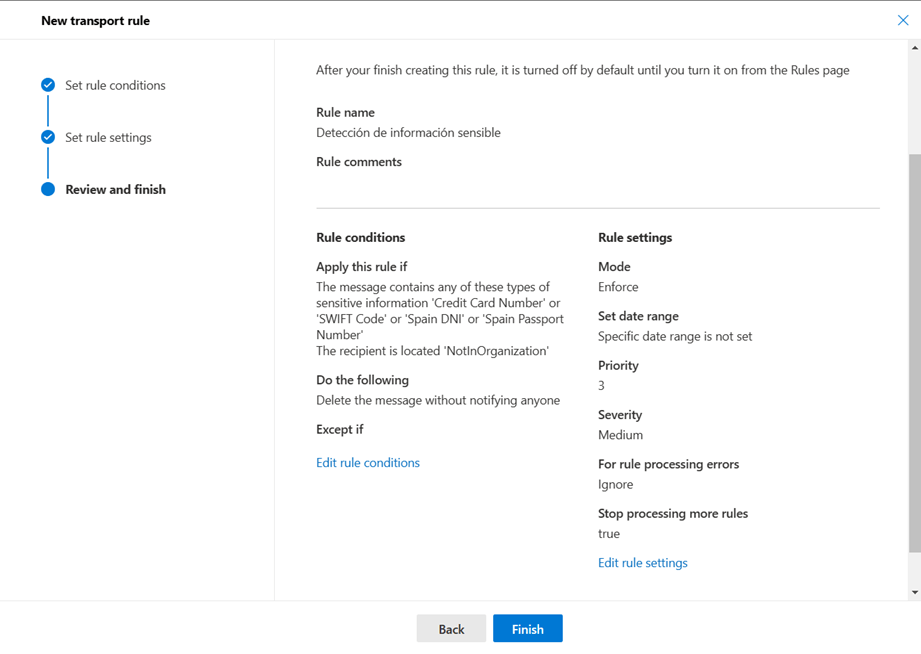

- El último paso del asistente únicamente nos muestra un resumen de como esta configurada nuestra regla. Tras validar que todos los ajustes son correctos, no queda más que presionar el botón finish.

¡Importante!

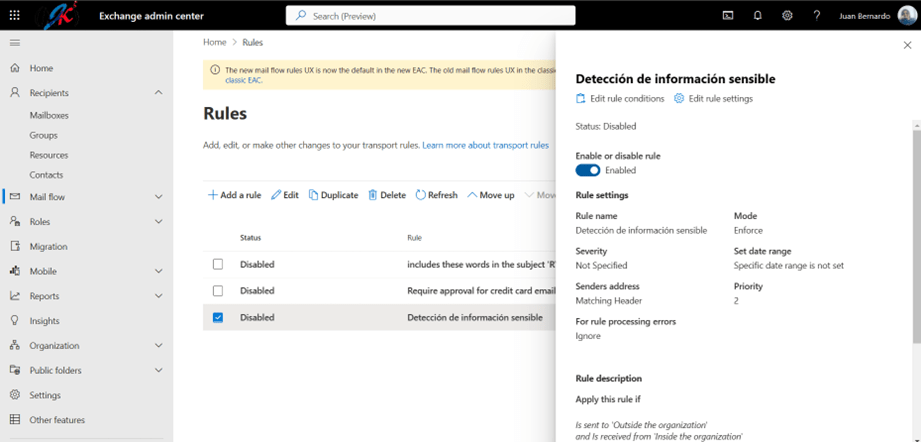

Por defecto, las nuevas reglas de flujo de correo se crean deshabilitadas. Por lo que, para que estas comiencen a ejecutarse, deberemos activarlas manualmente desde el listado de reglas.

Y hasta aquí el post de hoy, espero que esta entrada les sea de ayuda dentro de la estrategia de seguridad en su organización.

Puede que te interesen nuestros últimos posts:

Conociendo las últimas novedades del 2022 para Microsoft Teams

Evita problemas en tu migración SQL Server con Data Migration Assistant

Conoce las estadísticas de espera o Waits para SQL Server

Si estas necesitas ayuda con algún despliegue dentro de la plataforma de seguridad de Microsoft 365, contacta con nosotros.

Security Engineer.