4 Ajustes de seguridad imprescindibles en Azure AD para evitar un ciberataque

¡Hola!, bienvenidos/as, a un nuevo post en el blog de Aleson ITC. En el articulo de hoy hablaremos sobre algunos ajustes básicos de seguridad que deberíamos tener en cuenta dentro de nuestras instancias de Azure AD.

Las identidades son fundamentales hoy en día dentro de las organizaciones, son las que nos dan acceso a nuestro correo electrónico, almacenamiento en la nube entre otras aplicaciones con las que desempeñamos nuestro trabajo diariamente. Es por ello que se vuelve fundamental proteger estas identidades e impedir que los ciberdelincuentes tengan acceso a ellas.

De acuerdo con el Microsoft Digital Defense Report del año 2022, el 98% de los ciberataques pueden ser prevenidos manteniendo una higiene básica dentro de nuestros ajustes de seguridad. Motivados por esta premisa vamos a mostrar algunos ajustes básicos que pueden contribuir a mantener más seguro nuestro entorno de identidades.

1. Multi-Factor Authentication

Hoy en día el Multi-Factor Authentication (MFA) está presente en todas partes, la mayoría de los servicios en la nube lo implementan como un mecanismo de seguridad para prevenir accesos no autorizados. El MFA es un mecanismo en el cual se agrega un componente adicional al flujo habitual de autenticación. Además de ingresar nombre de usuario y contraseña, MFA solicita que aprobemos una notificación o ingresemos un código que se obtiene a partir de un dispositivo móvil que registramos previamente.

En Azure AD podemos habilitar MFA para los usuarios en función del licenciamiento que tenemos disponible. Si contamos con Microsoft 365 Business Premium, Microsoft 365 E3/E5 o Enterprise Mobility + Security E3/E5, podremos desplegar MFA por medio de Conditional Access. Para el caso de la versión gratuita de Azure, podremos habilitar algunas características de MFA por medio de Security Defaults.

2. Security Defaults

Security Defaults habilita ajustes predeterminados de seguridad en tenants de recién creación, además de ser la alternativa de seguridad para aquellos tenants que se encuentran dentro del tier gratuito de Azure AD. Entre algunas de las características habilitadas por Security Defaults están las relacionadas con el MFA.

- Requerir que todos los usuarios del directorio registren un dispositivo para realizar MFA

- Requerir MFA para los usuarios con roles de administrador en cada inicio de sesión

- Requerir MFA a los usuarios cuando sea requerido (Azure AD realiza esta evaluación basándose en diferentes factores)

Security Defaults se encuentra habilitado por defecto en todos los tenants cuya creación sea posterior a Noviembre del 2019. Y ¿Cómo habilitamos Security Defaults?

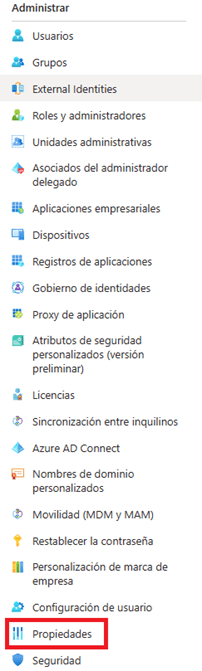

El procedimiento para habilitar Security Defaults es el siguiente:

- Acceder al portal de administración de Azure AD.

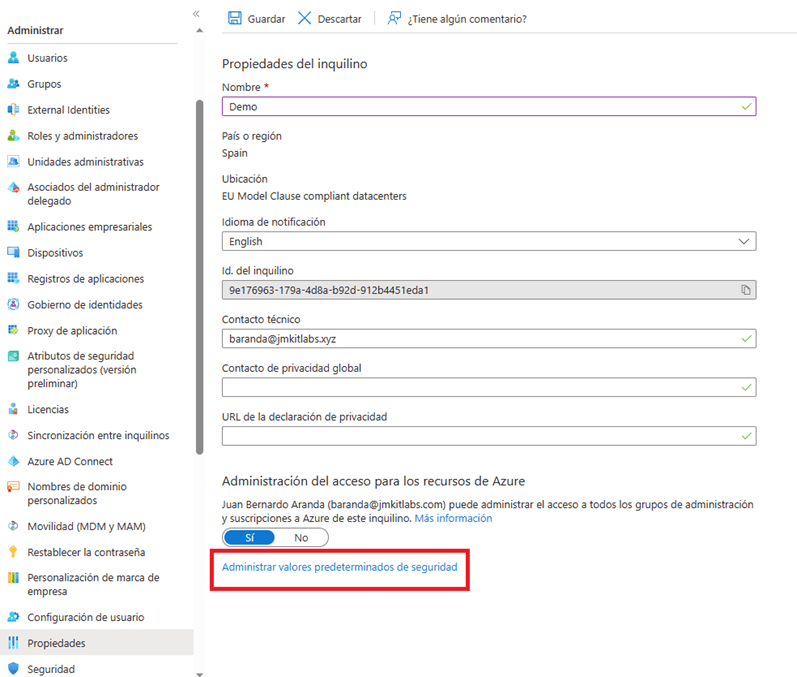

- Ir a la sección de propiedades que se encuentra en el apartado administrar del menú lateral.

- Dentro de esta sección podremos ver al fondo la opción “Administrar Valores predeterminados de seguridad”

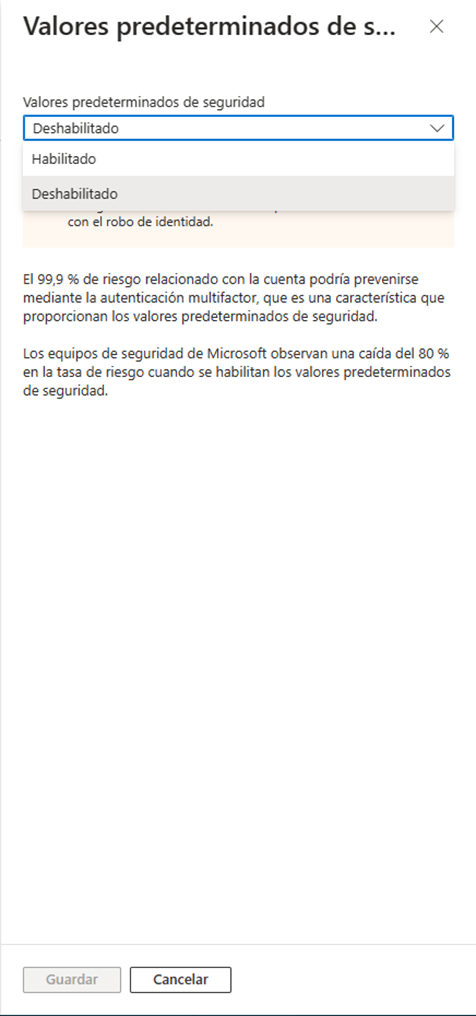

- Al seleccionar esta opción veremos un menú lateral que nos muestra el estado de Security Defaults, abrir el menú desplegable y elegie “Habilitado”, enseguida pulsar el botón guardar que se encuentra situado al fondo de la sección.

Al completar este procedimiento ya tendremos habilitadas las características de MFA mencionadas Previamente.

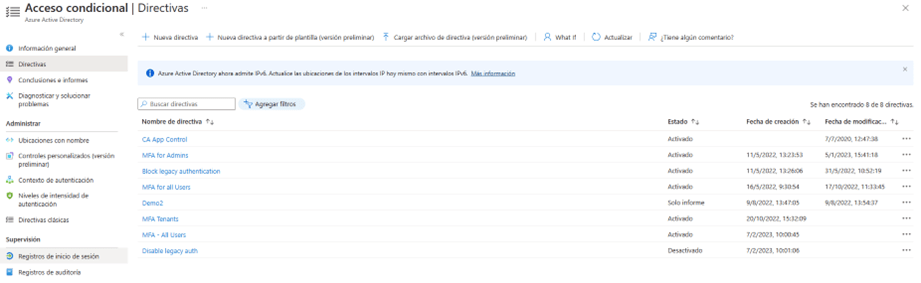

3. Conditional Access

Para aquellos tenants que cuenten con una suscripción de Azure AD Premium, MFA puede ser habilitado por medio de reglas de acceso condicional, las cuales nos otorgan mayor flexibilidad al poder definir escenarios más específicos sobre los cuales solicitar un doble factor de autenticación.

Antes de iniciar con la creación de reglas de acceso condicional, debemos deshabilitar Security Defaults. Para esto podemos seguir el procedimiento mencionado anteriormente ahora eligiendo la opción “Deshabilitado”. Una vez deshabilitado Security Defaults, el procedimiento para Habilitar MFA por medio de Security Defaults es el siguiente:

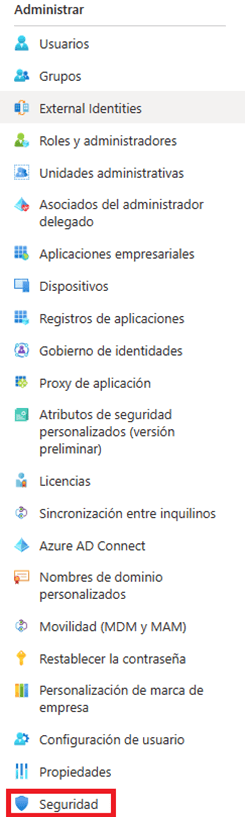

- Ir a la sección “Seguridad” que se encuentra en el apartado administrar del menú lateral

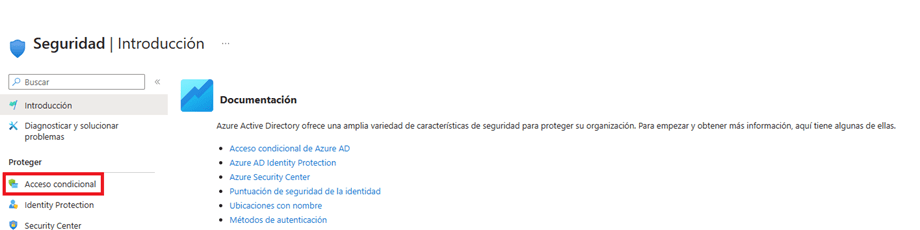

- Ir a la sección “Acceso condicional” que se ubica al inicio del apartado proteger del menú lateral en la ventana de Seguridad

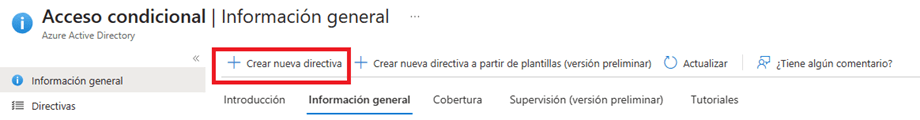

- Dentro de la ventana de Acceso condicional pulsar el botón “Crear Nueva directiva”

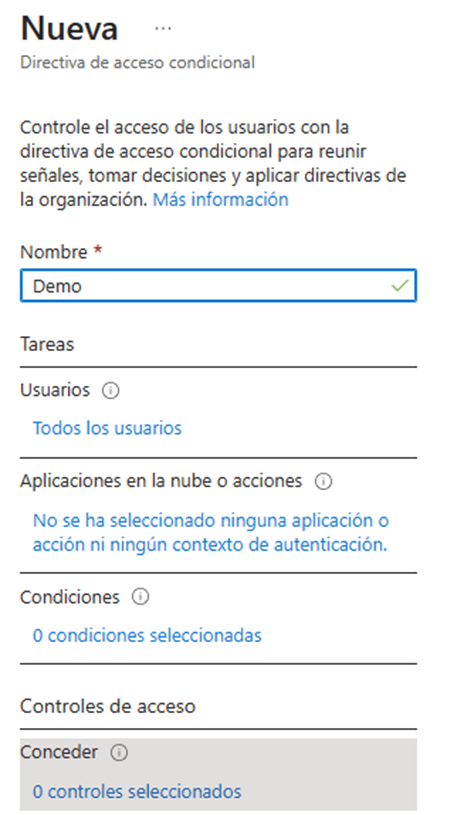

- Dentro del asistente para la creación de una regla de acceso condicional podremos ajustar las siguientes propiedades para la regla

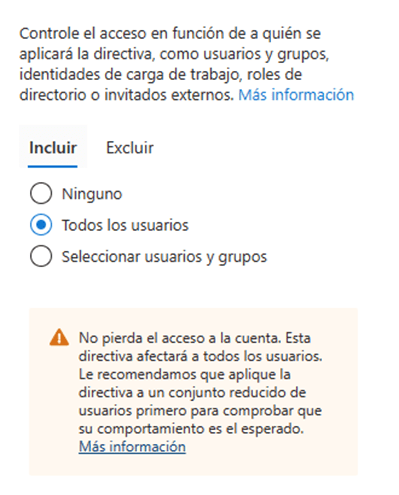

- Usuarios asignados o excluidos, aquí podremos seleccionar usuario o grupos específicos a los cuales se aplicará la regla

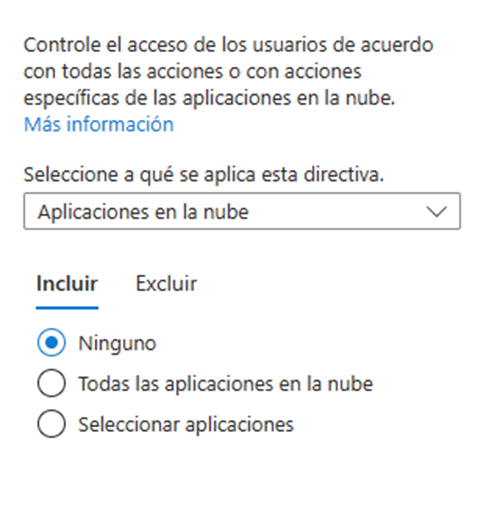

- Podemos elegir las aplicaciones en las cuales se solicitará MFA, podemos elegir un determinado número de ellas o aplicar a todas las aplicaciones del entorno

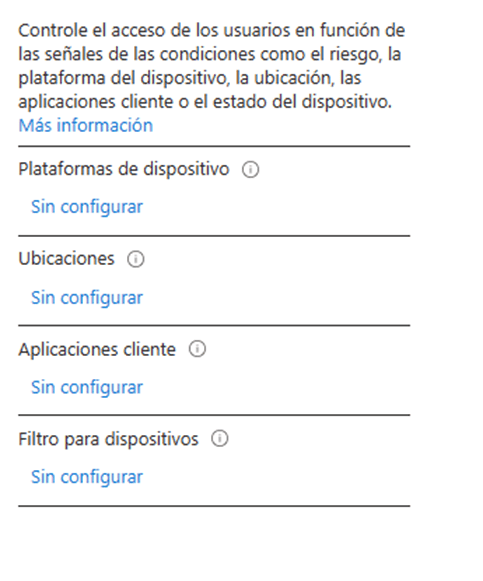

- En la sección de condiciones podremos definir si la regla serpa aplicable para ubicaciones, dispositivos o plataformas en concreto. Esta sección nos permite otorgar mayor granularidad a la regla para que, por ejemplo, únicamente se aplique a dispositivos iOS de alguna ubicación en especifico

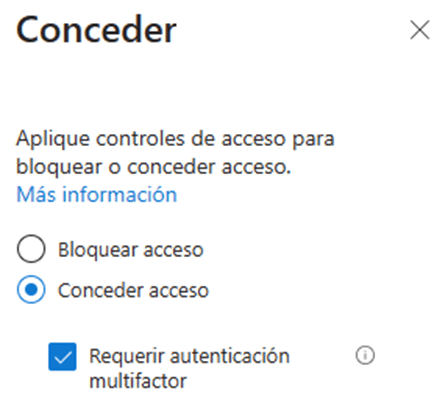

- La sección conceder nos permite elegir el control de acceso que se deberá aplicar al escenario que definimos previamente. En este caso, seleccionaremos “Requerir autenticación multifactor”.

- Una vez configurados todos los aspectos de la regla elegir la opción “Activado” que se encuentra en el fondo del asistente de creación y pulsar el botón «Crear”

Al finalizar el procedimiento tendremos creada nuestra regla de acceso condicional que implementa MFA. Dicha regla puede ser consultada en la sección “Directivas” dentro de la sección de Acceso condicional

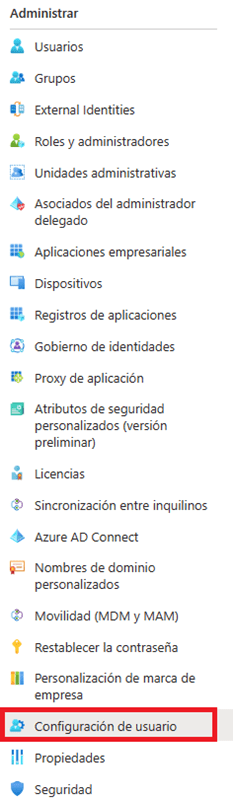

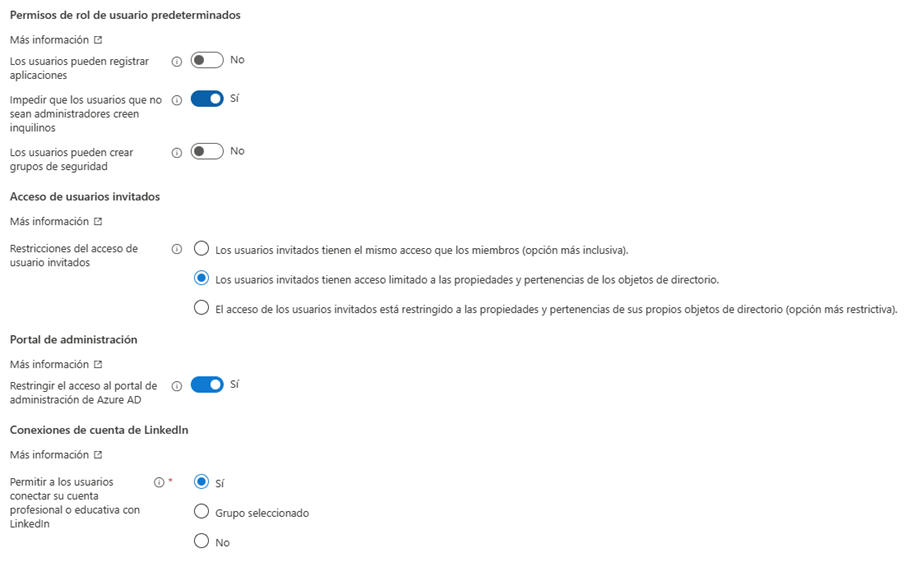

4. Configuración de usuarios

Por defecto, todos los usuarios dentro de un tenant de Azure AD tienen permitido realizar acciones como registrar nuevas aplicaciones dentro del entorno, conceder permisos a aplicaciones, crear nuevos tenants, grupos o enviar invitaciones a terceros para ingresar al entorno al Azure AD de la organización. El mal uso de estas funcionalidades puede generar brechas de seguridad importantes que vulneren la integridad de las identidades. Los siguientes pasos muestran como prevenir que usuarios sin permisos de administración puedan modificar las propiedades del entorno.

- Acceder al portal de Administración de Azure Active Directory

- Dirigirse a la sección “Configuración de usuario” que se encuentra en el apartado “Administrar” del menú lateral

- Dentro de la ventana de Configuración de usuario modificaremos los valores como se muestra en la captura.

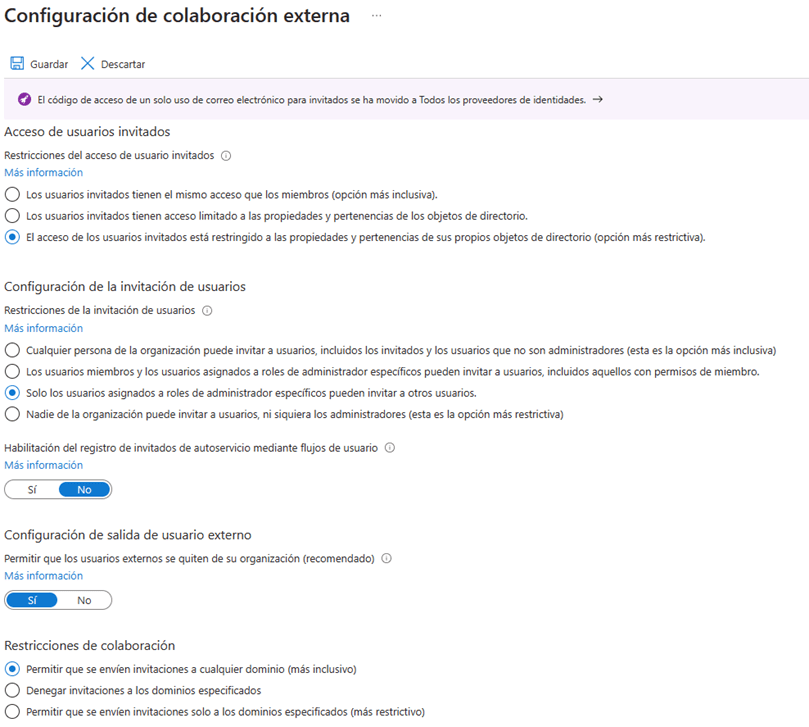

- Dentro de la ventana Configuración de usuario pulsar la opción “Administración la configuración de colaboración externa”

- Dentro de la ventana “Configuración de colaboración externa” modificar los valores de la siguiente forma

Tras realizar estas acciones habremos incrementado un poco más la seguridad de nuestras identidades, aunque es importante remarcar que mantener la seguridad de nuestro en entorno es una tarea continua a la que debemos dar seguimiento de manera proactiva ante el surgimiento de nuevas amenazas.

Y hasta aquí el articulo de hoy, espero que esta entrada les sea de ayuda dentro de la estrategia de seguridad en su organización.

Y si te ha gustado, te recomendamos pases por nuestros últimos artículos:

Incremental Refresh & Real Time con Direct Query en Power BI

6 Pasos Fundamentales para una Gestión de Proyectos Eficiente y Exitosa

Cómo configurar pgbackrest en PostgreSQL para realizar backups a Azure

Si estas necesitas ayuda con algún despliegue dentro de la plataforma de seguridad de Microsoft 365, en Aleson ITC podemos ayudarte.

Security Engineer.